Tag: Network

查看所有 Tags 随机文章Network

Network

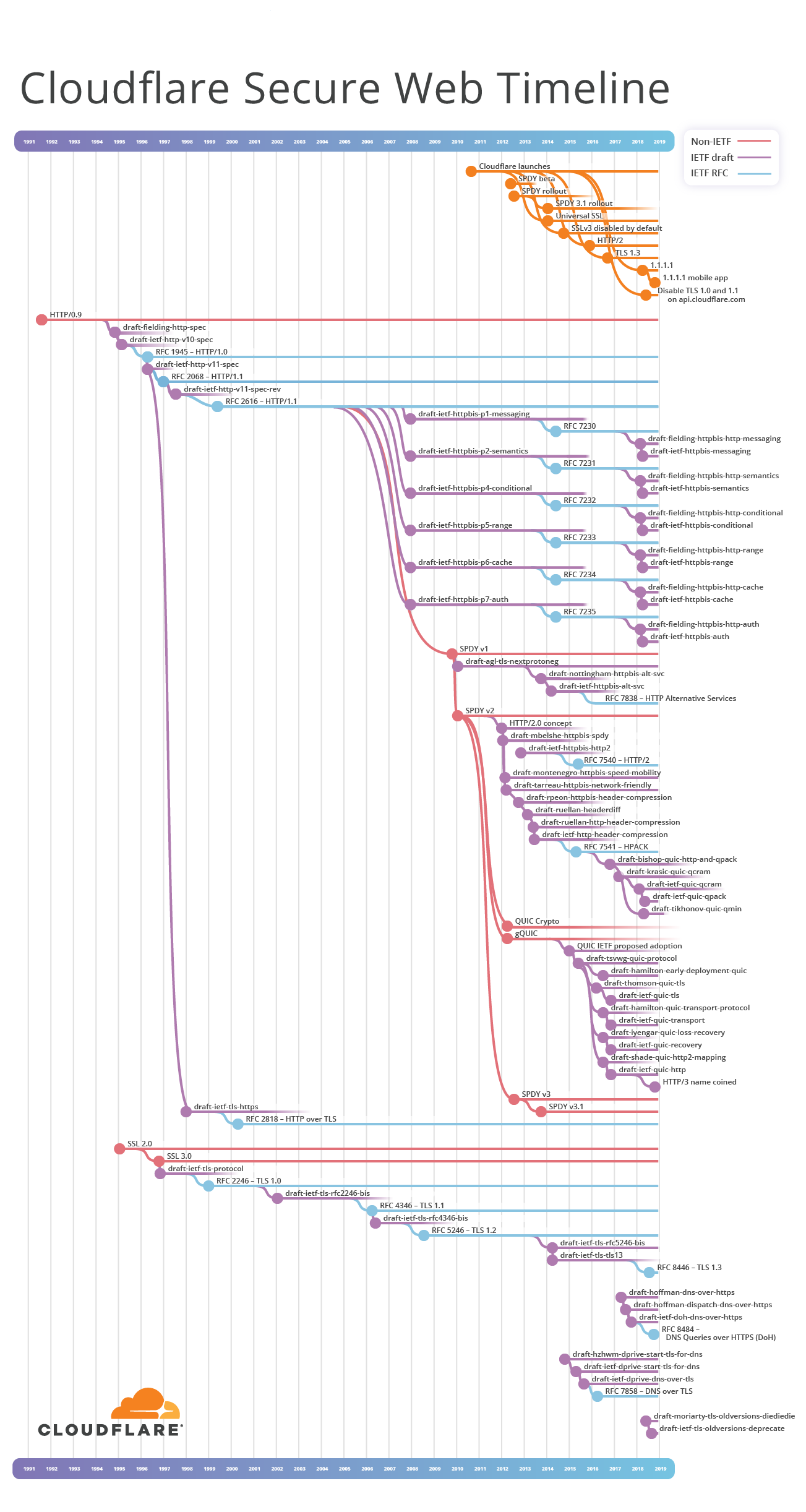

HTTP/3 协议详解,来自 Cloudflare 亲自整理,一个图总结所有。

最近这几年 HTTP 协议特别多实现,眼花缭乱,我都快分不清了都。都看看吧,我觉得 IETF 是跟不上 Google 这货挖坑的步伐了

最近感觉 Chrome 这货越来越 ...

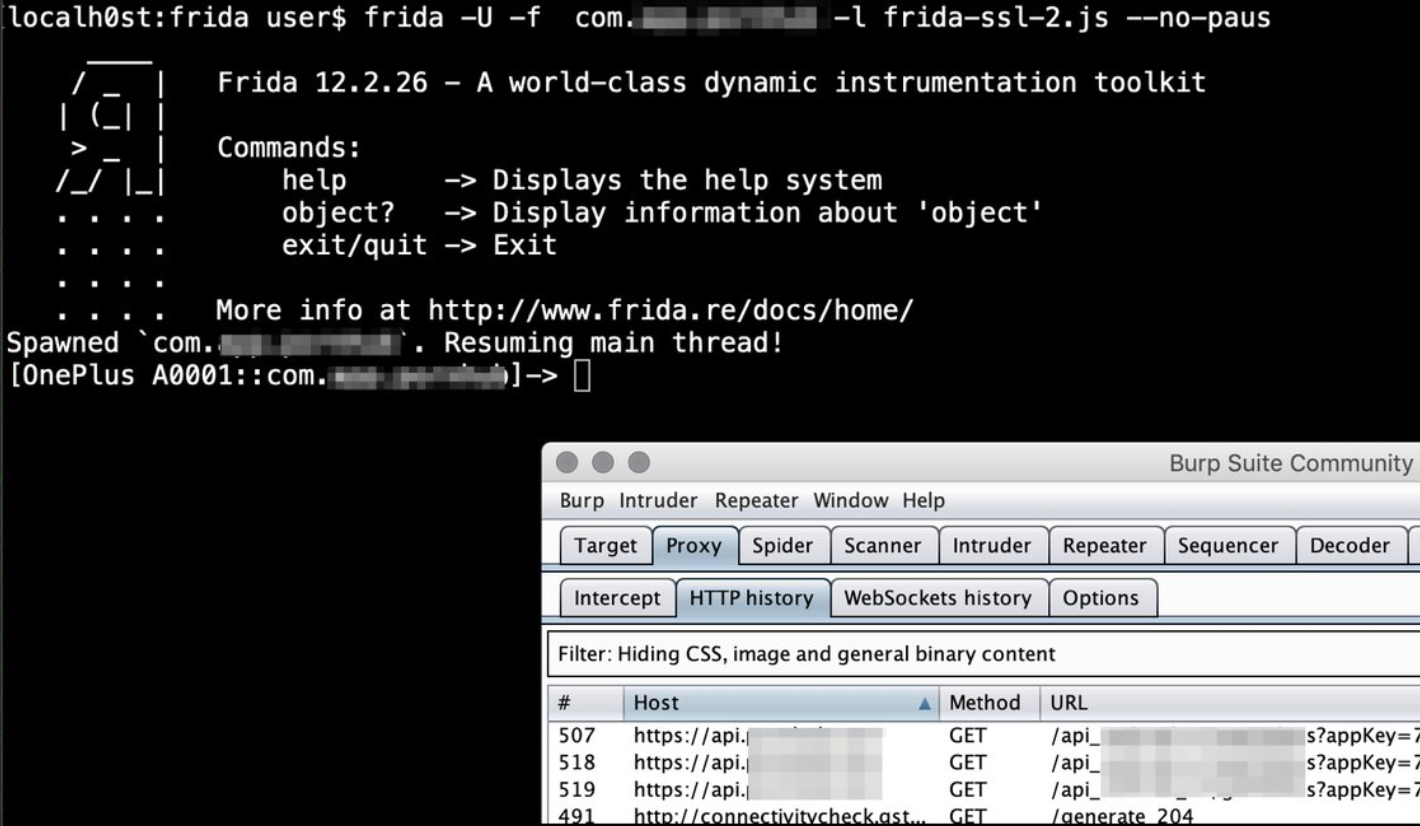

使用 FRIDA 绕过 SSL Pinning 的教程

实施这样的 SSL Pinning,很多时候是为了逆向与服务器 API 接口的数据。必备技能啊!

Internet 上最重要的安全协议 TLS 1.3 更新,提供了更好的隐私性、安全性和性能

TLS 1.3 updates the most important security protocol on the Internet, deliverin ...

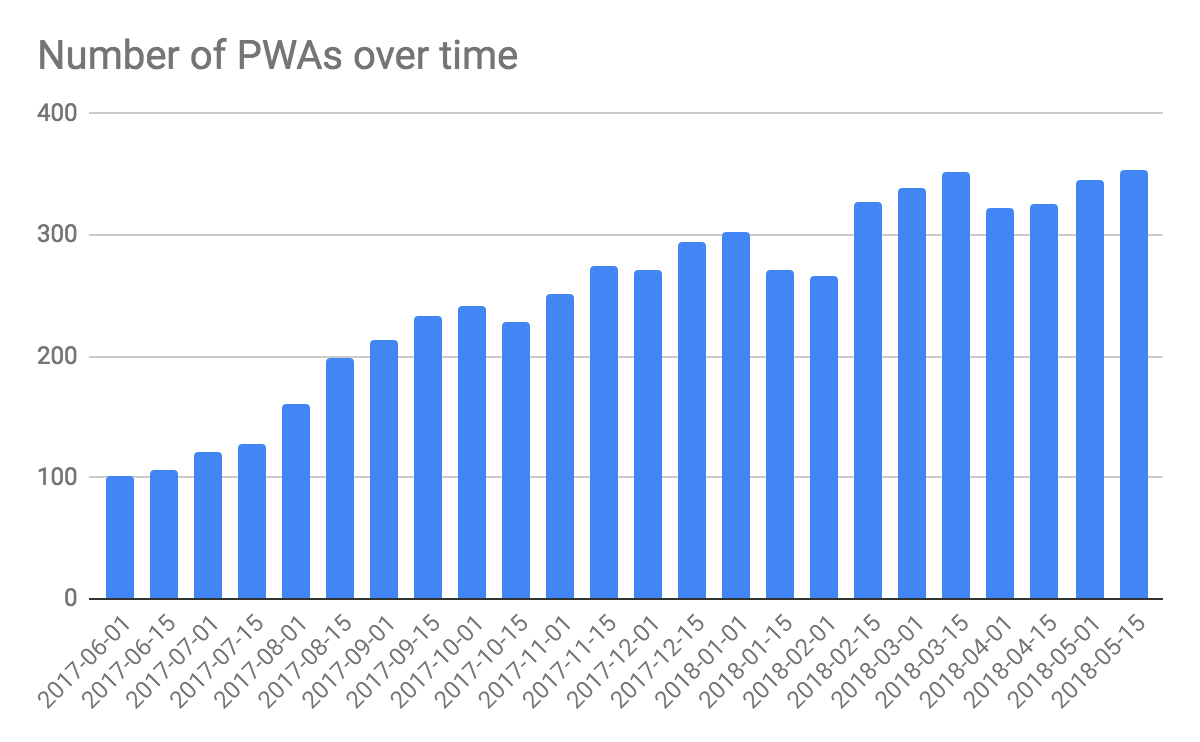

从 HTTP 存档中提取 PWA 应用数据的方法。看看博主用 SQL 来进行数据分析,也挺有意思的,至少比动不动就给你来一段大数据洗脑的同行靠谱多了。

使用 AFNetworking 框架禁用 SSL pinning,iOS 开发者可以看看。

顺便还有作者系列的文章,可以一起看看 Disabling SSL pinning by hooking SecTrustEvaluate(...) on iOS ...

使用 Microsoft 365 搭建零信任网络(zero trust network),认真阅读这篇文章,或者对企业安全会理解得更深一点。

传统的基于边界的网络防御已经过时。 基于外围的网络的操作假定网络内的所有系统都可以信任。 但是,当今日益流动 ...

通过 HTTP 参数污染绕过 reCAPTCHA 认证。仔细看了一下这篇文章,利用 HTTP GET 参数的重放特性进行参数污染,然后替换为其他自己知道正常的 recaptcha 的 response 就可以实现绕过。这样的思路,值得学习啊!

D-Link DIR-620 路由器多个漏洞披露(CVE-2018-6212、CVE-2018-6213、CVE-2018-6211、CVE-2018-6210)。一下子拿到这么多的 CVE 编号,感觉要为国争光了~(满满的讽刺味道,听出来了么?)

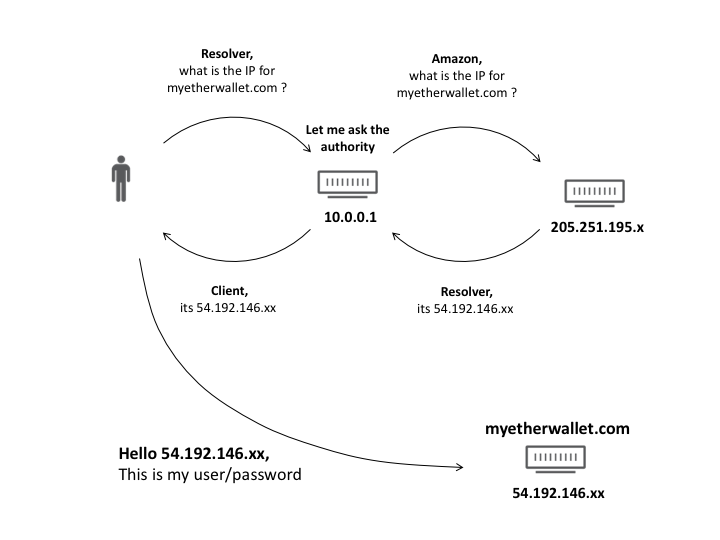

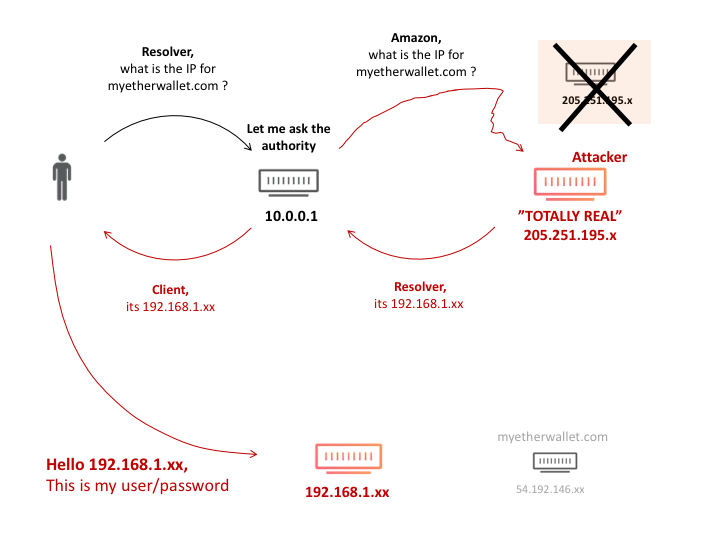

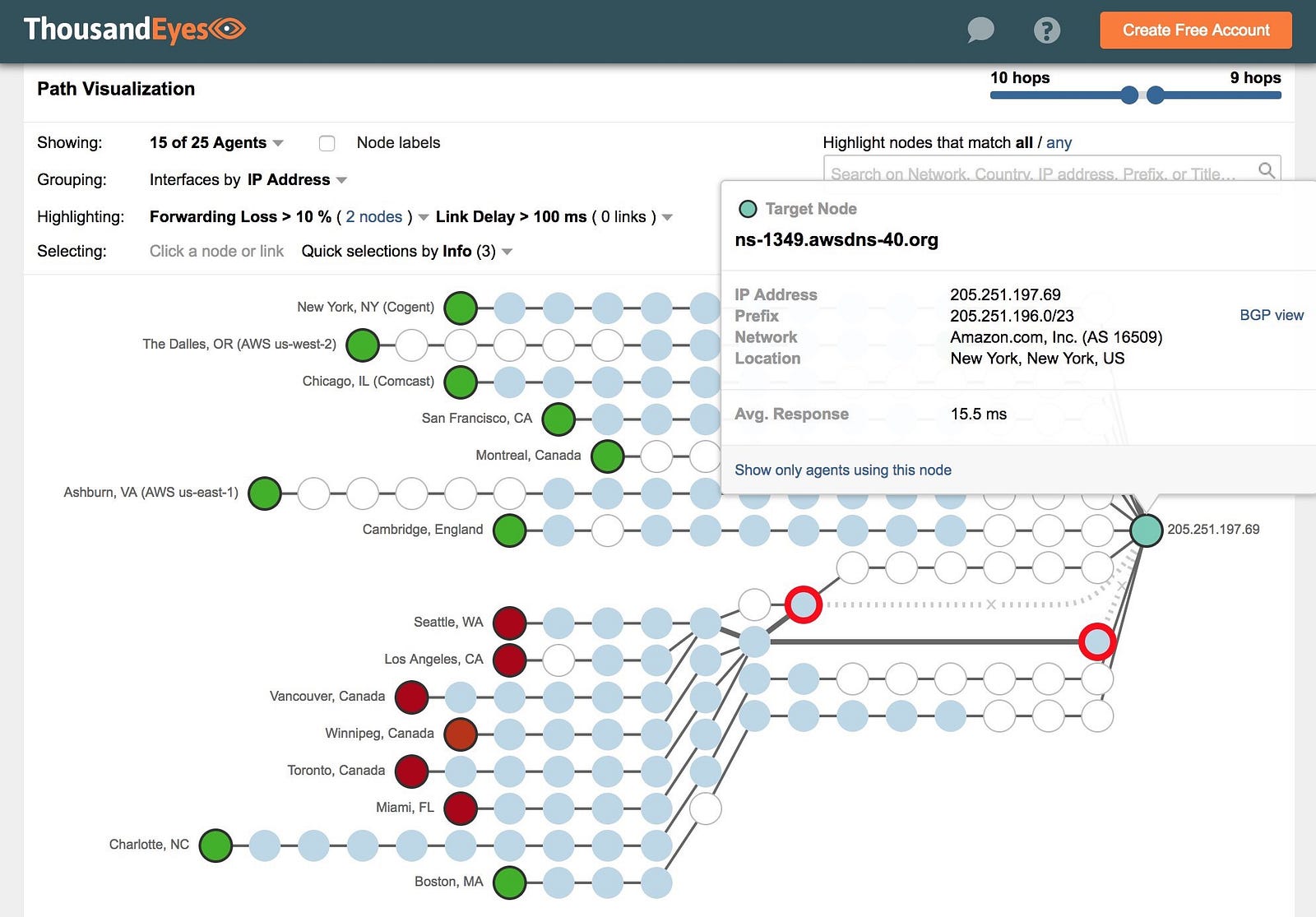

Amazon Route53 DNS 服务 BGP 劫持事件详情。Cloudflare 的同学还画了一个很好懂的图

感觉每次这样的网络攻击事件,Cloudflare 都能很好地科普一下。

使用 BGP 劫持将 Amazone Route 53 DNS 服务的流量重路由到攻击者机器实现大范围 DNS 劫持

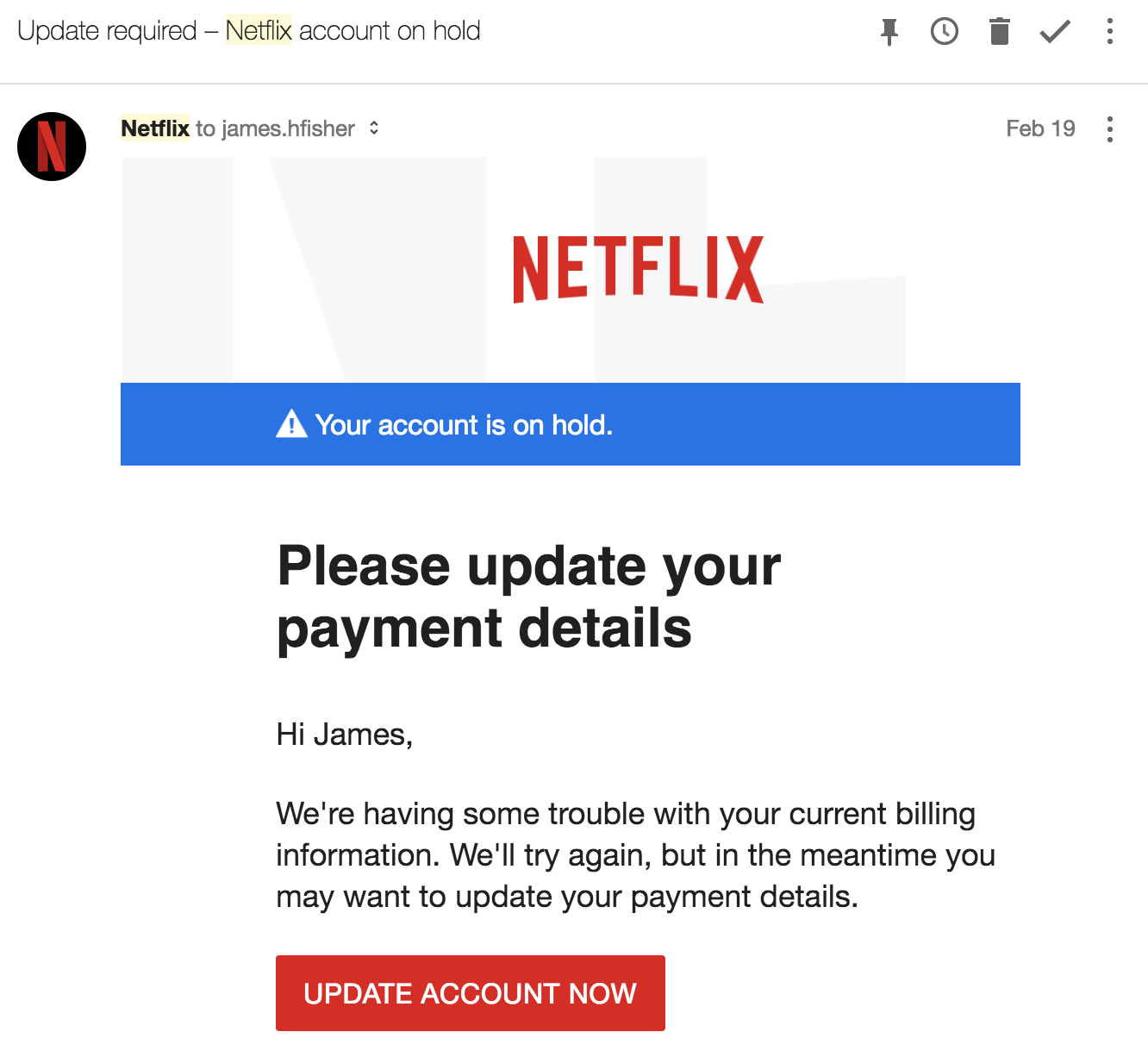

由于 Gmail "邮箱名任意加点代表同一邮箱"的功能而产生的网络钓鱼风险

想都不用想,肯定隐患无数啊!通过 HTTP 传输 cookie 的隐患!一句话就是 enable HTTPS 的 cookie 设置就可以了

Cookies sent over plaintext HTTP are visible to anyone ...

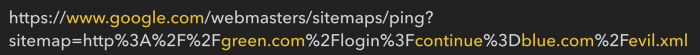

真心猥琐的思路啊,不过能把这个思路拓展到 Google sitemap 上面去,确实不是一般的头脑。

我一直也觉得登录跳转的地方很容易出问题,只是想不到,这个利用得这么漂亮~ 聪明如你,一定能想到更多的用途了,只是用法嘛,我就不说了。

使用 ESI(Edge Side Include ) 注入滥用缓存服务实现 SSRF 和 XSS,很有趣的思路,建议详细看看。

关于缓存这事情,很多人觉得不就是缓存嘛,暂时的嘛!其实思路反过来理解,缓存就是一段时间的所有的信息来源,这么说,聪明如你,肯 ...

数字取证调查中如何获取网络连接的时间戳!数字调查取证必备啊!

基于路由的冗余 VPN 与 WireGuard (而不是使用 IPsec)

这是一篇很有趣的文章,作者根据 Twitter 上的账号描述的特征,抓取了 Twitter 上各种引诱约会机器人的账号,然后做关联分析,发现了很多很有趣的结论。

玩大数据,风险控制,特征识别和机器学习等的同学,不妨一看

这张数据可视图很好看~

其实互 ...

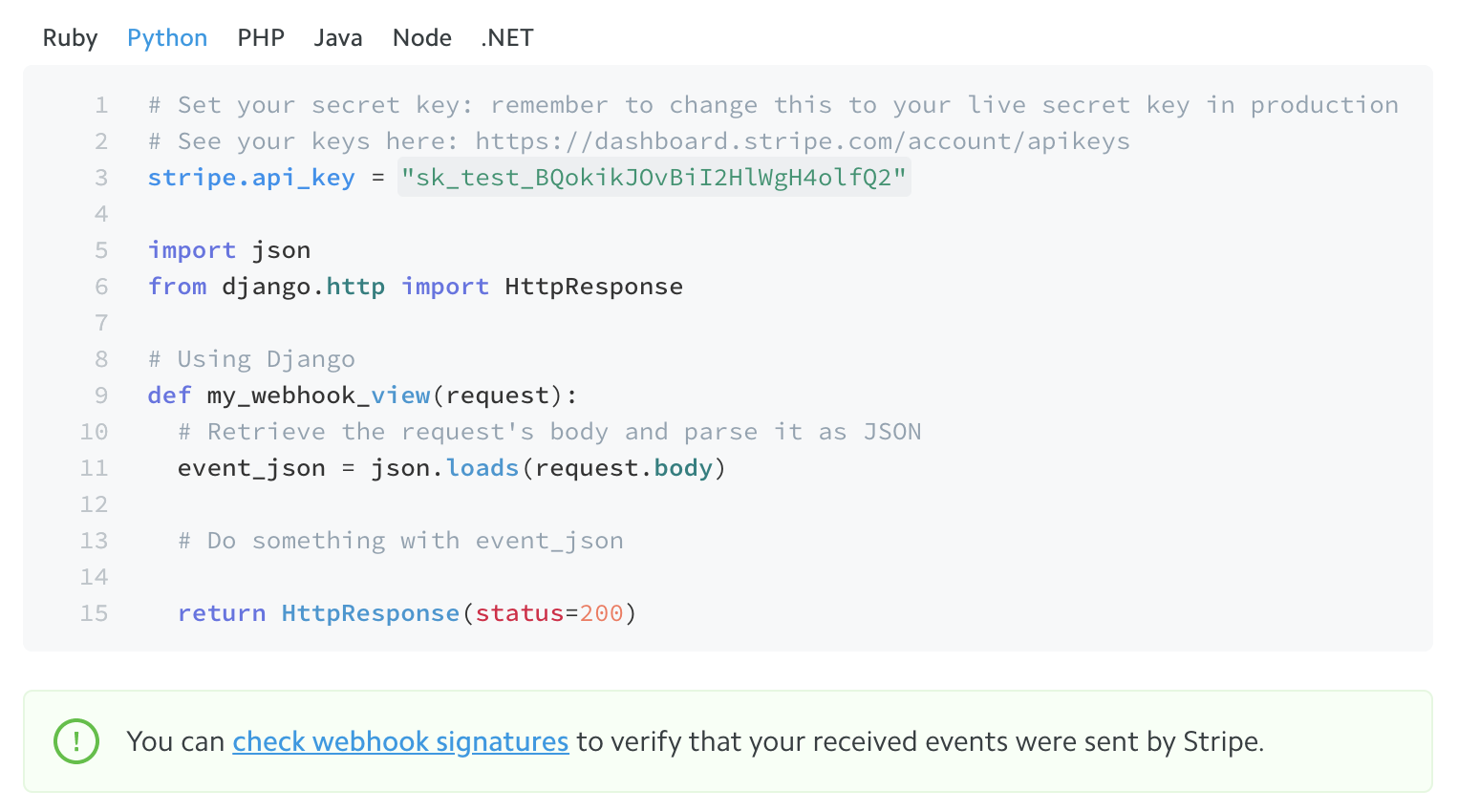

使用 Webhooks 绕过支付,里面有 Stripe 的相关调用

Chimay-Red - Vault 7 CIA 泄漏的 Mikrotik 漏洞利用 POC

这个 Mikrotik 或者大家有点陌生,不过 RouterOS 或者你会听说过。

这个漏洞直到 RouterOS 6.38.4 版本都可以利用,可以爽快地玩 ...

如何组装一个基于 SDR 的 GSM 手机

SDR 这事情要是玩起来,真心一件很有乐趣的事情~