Tag: Pentest

查看所有 Tags 随机文章渗透测试

渗透测试

红队的故事 Part 2 - 从 SQL 注入到域管理员

暂且当作是真实的入侵的故事,只是真实入侵过程基本都是好事多磨吧。

文章只是给个思路,但其实这样的踩点收集信息的做法,才是真正需要学习的。通过已有的信息,了解清楚对方系统的结构,是渗透的必修课。

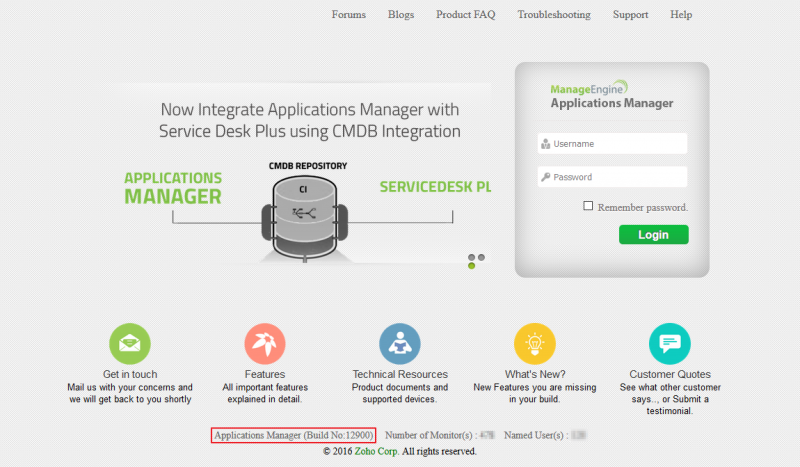

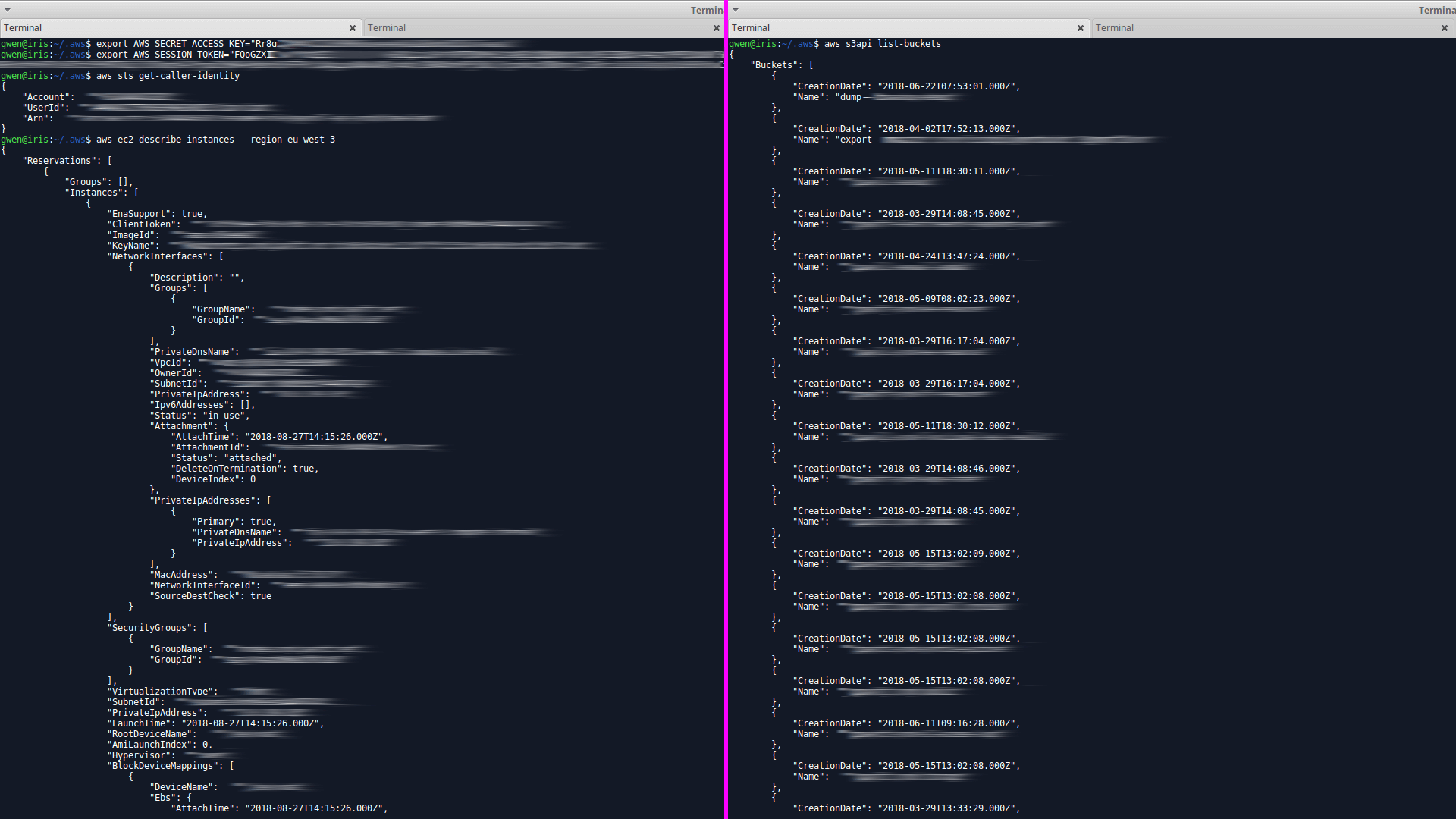

利用 NodeJS SSRF 漏洞获取 AWS 完全控制权限

一直想找找这样的前端 XXS 导致巨大后果的例子,现在这个就是现成的例子了。一个简单的 SSRF 漏洞,最终导致整个 AWS 的基础设施被控制

千里之堤,溃于蚁穴。漏洞虽小,但威力惊人。

分析 Msfvenom 的 Payloads,看看 Payloads 都有哪些套路

Msfvenom 是净荷生成和编码的组合。 它将取代 msfpayload 和 msfencode

使用 Metasploit 绕过 UAC 的多种方法

绕过 UAC 的方法大体罗列如下:

RedTeam 从入门到放弃

关于 RedTeam,我觉得大家可能因为这个国家的 RedTeam,所以时常理解错误,给个英文的解释吧,我连翻译都懒得翻译了,这不都写得很明白了么?

Red Teaming is a full-scope, multi- ...

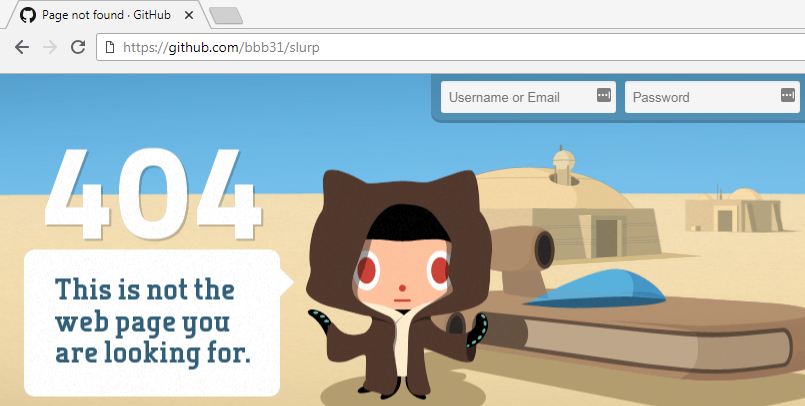

我是如何接管 AWS Slurp 项目的 Github Pages 的

整个过程的实现,你想不到的简单,就是在原作者注销自己的账户后,攻击者去重新注册个一样的,建立一个一样的仓库,于是安全问题就来了

作者在文末给出自己的建议:

如何在渗透测试中绕过下一代防病毒软件。说简单也简单,用高权限执行几句 PowerShell 命令可以了,不妨用你的杀毒软件也测试一下

Web 缓存投毒技术详解。看看作者的 cache 投毒的教程,但是我想说的,远在 Web 缓存之外。

说起 Cache Poisoning,你要想想为什么会有 Cache?为什么?因为数据需要暂时存放。

那么 Cache 的数据有校验有鉴别的吗?多数 ...

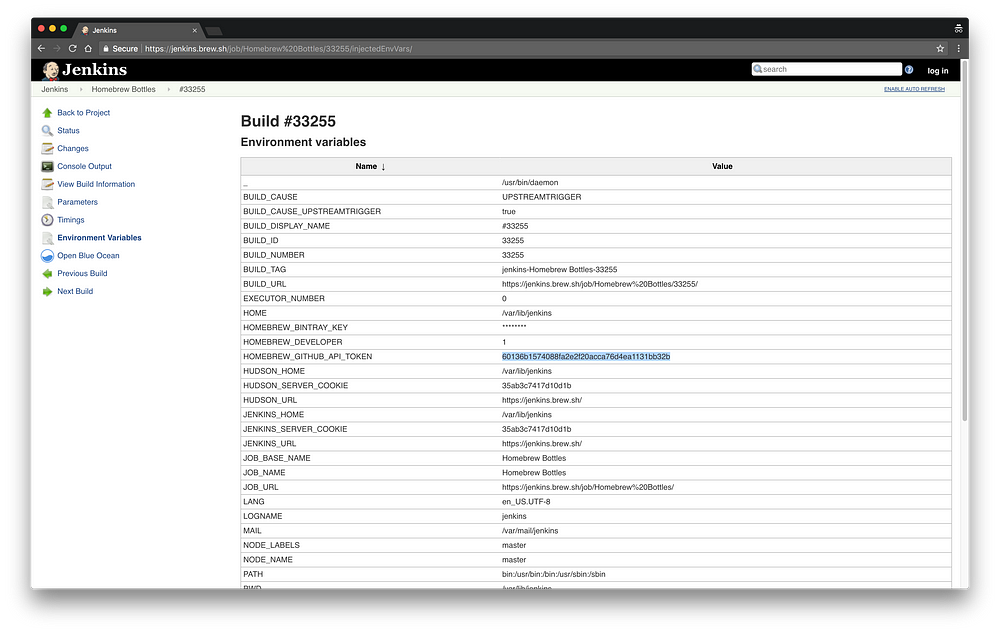

我是如何获得 Homebrew 的 Github 仓库访问权限的。看了一眼标题,我就知道肯定了某个地方泄漏了 Github API token。

感觉很多时候,大家的目光停留在老地方太久,觉得非要拿到帐号密码才能控制啥的,换个思路,其实 API to ...

使用 Office 的 XML 格式文档泄露账户 NetNTLM Hash

作者在文章后面给出的几条建议,粘贴上来参考一下:

- Strong Password Policies – Minimize the attackers chance of c ...

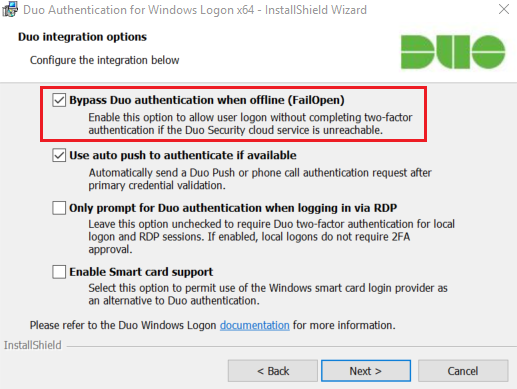

绕过 Duo 的双因素身份验证。其实思路很简单,将远端 server 验证的服务器通过改掉 hosts 表指向本地,然后就得到 2FA 的验证密钥啦!

关于 2FA,我还是想多说两句,感觉业界对于 2FA 寄予太多的信任,而忽略了 2FA 的本质只是 ...

漏洞挖掘技巧分享:连接多个漏洞获取管理员访问权限。这篇类似流水帐的文章,我觉得其意义不在于告诉你这样的 Web APIs 识别漏洞而利用的技巧,而是告诉你,漏洞之间也是可以关联利用的。

跟攀岩一样,一个攀点不足以让你爬上顶峰,但是,一连串的攀点连起来就 ...

Backdooring PE-File (with ASLR),向 PE 文件注入后门,作者意味深长地用了 Putty 来做演示。Hijack Execution Flow 这块很有参考价值的,在这个文章里只是 JMP CALL 这样的方式,其实修改修 ...

服务器端电子表格注入 - 从公式注入到远程代码执行。

实话实说,这样的思路挺新奇的,毕竟都搞到 Google Sheets 去了,还能变着花样将公式注入完成了 Remote Code Execution

渗透测试工程师的 Windows NTFS 利用技巧收集。一些小技巧,不过在渗透中很实用。

针对 Windows 10 workstation 的 DMA 攻击实践

使用 WinRM 进行横向渗透

使用 PowerUpSQL 攻击 SQL Server 的实例介绍

如何通过审计安全事件日志检测密码喷洒(Password Spraying)攻击

搞安全的同学可能对用户密码爆破会比较熟悉,知道用户,然后爆破这个用户的密码。其实思路反过来也可以的,知道密码,去爆破各种用户。这样的攻击就是 密码喷洒(Password S ...

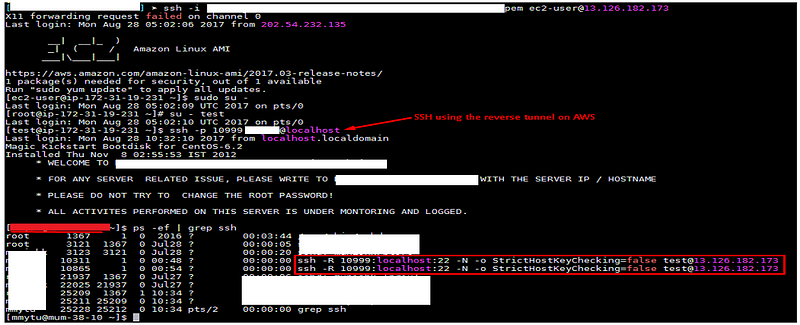

如何绕过防火墙获取 RCE, 然后从服务器 shell 获取根用户帐户